El contenido de este artículo, no pretende ser un manual de como generar un keylogger invisible para la mayoría de antivirus, ni pretende ser un manual de como realizar espionaje a uno o varios ordenadores, este artículo pretende explicar como de fácil puede llegar a ser el generar un programa keylogger con las nuevas y frescas utilidades que existen hace no más de una semana y que están al alcance de cualquier niñato con un poco de inquietud.

Evidentemente no me quiero hacer responsable de lo que una vez aprendido en este artículo la gente pueda hacer con ordenadores de amigos, competencias y como no, enemigos. Mi intención es que este artículo sea con fines educativos y con una finalidad didáctica a modo de poner en conocimiento los peligros que nos pueden causar el abrir programas/ficheros u otros enviados por redes/mail/p2p.

¿Que es un keylogger?

Un keylogger es un programa que queda residente en nuestro ordenador, normalmente sistemas Windows, y que envía todas las pulsaciones de nuestro teclado a una cuenta de email externa o servidor externo. Este programa, una vez ejecutado suele tener varias configuraciones como por ejemplo el «Autopersist» así pues el programa persistirá incluso después de un apagado del ordenador, ejecutándose constantemente una y otra vez y mandando todas las pulsaciones del teclado de la victima a un ordenador o servicio externo.

¿Porque es peligroso un keylogger y que finalidad tienen?

Básicamente los keylogger suelen usarse para la captura de contraseñas y para la filtración de documentos. Así pues, cuando una página web o servicio nos pregunta por un login o contraseña, solemos teclearlo en el ordenador, y esta contraseña salvo casos excepcionales de locos de la seguridad, suele servir para varias finalidades, poniendo en jaque a mucho de nuestros secretos guardados en los distintos ámbitos digitales.

¿Que necesitamos para generar un keylogger sin saber programar?

Tan solo una reciente versión de linux ubuntu, Kali linux y el comando clone para clonar una GIT de internet y ejecutar algunos parámetros.

Por tanto un simple:

git clone https://github.com/4w4k3/BeeLogger.git

cd Beelogger

Y allí encontraremos el código fuente realizado con Python que nos permitirá realizar la instalación del software necesario para generar el keylogger para sistemas Windows.

sudo python bee.py

Las características técnicas de Beelogger son:

– Envía los caracteres cada 120 segundos.

– Envía logs para más de 50 caracteres.

– Envía a cuenta de gmail.

– Usa algunos métodos de phishing para ocultarse.

– Usa Bypass UAC.

– Es auto persistente.

Ejecutando bee.py se nos instalaran todas las dependencias necesarias en nuestro sistema en función de las necesidades, es posible que nuestro sistema ya tenga la mayoría de dependencias pero de faltar alguna, este se encargara de instalarlas para poder generar correctamente el software.

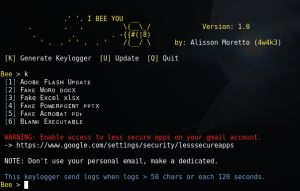

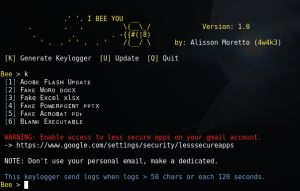

Una vez ejecutemos el software en nuestro sistema linux, nos preguntara si queremos generar el keylogger mediante la letra [K] y una vez realizada esta operación nos preguntara como vamos a querer ocultar el keylogger.

[1] Adobe Flash update

[2] Fake Word Docx

[3] Face Excel xlsx

[4] Fake Powerpoint pptx

[5] Fake acrobat pdf

[6] Blank executable.

Key Logger Beelogger

Lo que va a realizar esta opción es que nos ocultara el ejecutable detrás de un icono idéntico a los usados en este tipo de aplicaciones y en los sistemas windows donde ocultar la extensión este por defecto, no podremos ver que es un fichero exe.

Como podéis deducir, se trata de una forma de inocular el keylogger mediante ingeniería social, y por tanto dependerá mucho de como se realice el documento enviado o el entorno del ejecutable para que la victima ejecute o no el software.

Una vez seleccionado el método, nos preguntara la cuenta de correo donde queremos enviar la secuencia de teclas pulsadas en este caso cualquier cuenta de gmail puede ser válida el tipo xxxxxx@gmail.com y el password de nuestra cuenta de gmail creada para tal efecto.

Este cuenta de email ha de ser previamente configurada para que este en modo menos seguro, para que terceras aplicaciones desconocidas puedan enviarnos emails.

http://www.google.com/settings/security/lesssecureapps

Y una vez ejecutado el keylogger, el software nos enviara a nuestra cuenta de email cada 50 caracteres y de forma persistente todas y cada una de las pulsaciones de la víctima.

La tarea generada sera visible en el administrador de tareas asi que lo mejor es cambiar el nombre del ejecutable y evitar poner un nombre del tipo «virus.exe».

Lo mejor de esta nueva herramienta es que de los 35 antivirus mas usados actualmente solo es detectado por el Avast, lo que lo hace una herramienta realmente muy peligrosa.

¿Es posible usar este método en auditorias de seguridad en empresas?

Solo sera posible usar este método si la empresa acepta una auditoria del tipo «vale todo» y donde el auditor pueda usar ingeniería social para ver que personas y en que puestos de trabajo son más propensos a generar vulnerabilidades, así pues y concluyendo, muchas de las soluciones son simplemente una buena formación del personal administrativo de la empresa. Como siempre y antes de realizar cualquier auditoria interna o externa para alguno de nuestros clientes es imprescindible la firma de un contrato donde se especifica hasta donde el auditor puede hacer intentos y que tipo de herramientas va a poder usar en su auditoria. Este proceso ha de ser absolutamente detallado y consensuado por ambas partes.

Un saludo.

Alex Rubio Cazador.